Sistemas de control y gestión de accesos

Funcionalidades de nuestro software para control de accesos

Tipos de sistemas de control para accesos de personas

Biometría Dactilar

Registro del patrón de huella dactilar a través de un terminal biométrico.

Mediante la huella dactilar se gestionan los datos de accesos de todos los empleados y de las visitas, la ubicación física a la que pertenecen y a la que deben acceder y, adicionalmente, pueden gestionarse los turnos de trabajo y el horario de cada turno.

¿Cómo funciona?

Desde la plataforma de configuración, podrás registrar a los empleados y/o usuarios y asignar las zonas donde pueden tener acceso.

Disponemos de diferentes terminales para el uso de la huella digital dactilar.

Dispositivos de uso

Reconocimiento Facial

Tornos de Acceso

Cerradura Electrónica

Reloj Android & GRPS

PIN

El usuario introduce su código numérico personal y, si está dado de alta en el sistema, se le permite el acceso. En caso contrario, es rechazado. El administrador del sistema puede dar de alta desde el backoffice de configuración los códigos asociados a cada usuario o darlos de baja.

¿Cómo funciona?

Desde la plataforma se registran los empleados y/o usuarios y se le asignan las zonas donde pueden tener acceso. De esta forma, el operario introduce en el teclado instalado en el acceso su código de empleado o su código de visita y el sistema detecta si el código introducido es válido para el acceso.

Dispositivos de uso

Tablet

Cerradura Electrónica

Reloj Android & GRPS

Tarjetas de Proximidad

Alto nivel de seguridad, durabilidad y velocidad de lectura. Esta tarjeta se caracteriza por la transmisión de datos sin contacto, ya que el chip de la tarjeta se comunica con el lector por radiofrecuencia.

Este método cada vez es más usado, no se desgasta por rozamiento y su duración es prácticamente indefinida.

¿Cómo funciona?

Desde la plataforma de configuración podrás asignar un número de empleado a las tarjetas y las zonas donde pueden acceder. De esta forma, el operario aproxima su tarjeta personal al lector ubicado en la zona y se le concederá el acceso.

Dispositivos de uso

Reloj de Presencia Android & GRPS

Tablet – App de Acceso

Cerradura Electrónica

Tornos de Acceso

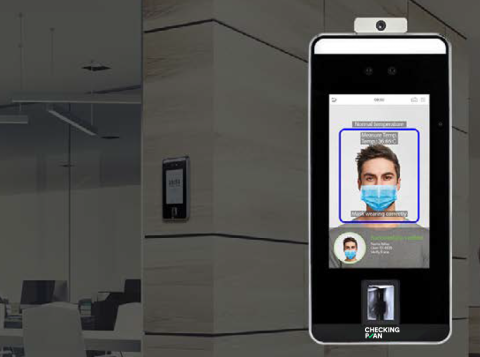

Reconocimiento facial

Opción para laboratorios químicos, quirófanos y salas blancas donde minimizar el contacto físico con el entorno.

Con la identificación biométrica facial 3D se reconoce al usuario de manera segura y fiable sin posibilidad de suplantación de identidad y sin que exista contacto entre el usuario y el terminal. El reconocimiento facial usa dos cámaras, una en el espectro visible y otra en el infrarrojo para crear un patrón biométrico 3D mucho más seguro.

¿Cómo funciona?

El terminal asociará las líneas faciales leídas con el empleado que se ha dado de alta previamente desde la plataforma, y una vez todo configurado, el empleado acerca su rostro al dispositivo de reconocimiento facial y si las líneas faciales coinciden, dará acceso.

Dispositivos de uso

Reloj Android

Reconocimiento Facial

Tornos

Sensorización NFC

Mediante lectura de tags o etiquetas de campo cercano, sensorización NFC, la app CheckingPlan en el dispositivo móvil produce el desbloqueo de tornos y puertas permitiendo el acceso, y simultáneamente, registra entradas o salidas en la plataforma.

Dispositivos de uso

- Reloj Android

El control se realiza a través de huella dactilar, por tarjeta de proximidad RFID o por contraseña. - Check-list asociado

Estos dispositivos tienen como particularidad que pueden llevar un check-list asociado donde nos puede indicar, por ejemplo, el protocolo de seguridad para acceder a dicha sala o a dicho sector. - Tablet

El control se realiza a través de la app CheckingPlan. Este dispositivo se instala en un punto fijo donde se gestiona el acceso.

Cámaras térmicas

Garantiza un acceso seguro a tus instalaciones

El módulo AAC (Advanced Access Control) de CheckingPlan permite integrar las capacidades de reconocimiento facial y medición térmica para un control de acceso seguro, también en términos sanitarios, de las personas que acceden a diferentes instalaciones.

¿Cómo funciona?

Las cámaras térmicas son instaladas para dar cobertura a la zona de acceso. El número de cámaras dependerá del número de accesos, m2 a cubrir y afluencia de personas.

Al identificar un positivo (un sujeto que supera la temperatura definida en el sistema) se notifica al puesto de control (recepción, seguridad, etc.) dónde se puede visualizar al sujeto y proceder según los protocolos de la organización.

En accesos controlados o lineales, el sistema se integra con los tornos, cerraduras u otro sistema preexistente para validar su apertura solo en el caso de dar negativo analizando uno a uno cada sujeto por cada línea de acceso.

Protocolo de Actuación (Ejemplo)

- 1 · Cámara detecta un positivo

- 2 · Envío de notificación al responsable

- 3 · Desarrollo protocolo: el responsable indica el inicio de la tarea. El sistema indica los pasos y tareas a seguir.

- 4· Comprobación del protocolo: realizada la labor, completa un listado de comprobación en la app con el que informa del procedimiento realizado. Cumplimentado dicho informe, el estado de la tarea pasa a “Completado”.

- 5 · Informe integrado: el BackOffice recibe el informe completo.

Gestión de permisos

Con el sistema de control de accesos de CheckingPlan podrás decidir el rango horario para permitir la apertura de puertas, y determinar por dónde debe acceder el personal.

Entorno Web para los responsables y/o terceras personas

CheckingPlan dispone de un entorno de monitorización que permite al cliente interactuar con el sistema de gestión de la información del servicio.

El Business Intelligence es accesible desde cualquier navegador web y tiene una interfaz sencilla y ágil, para consultar los datos de presencia con un solo vistazo.